Phân tích sơ đồ: Tin tặc khai thác Facebook Messenger trong chiến dịch cung cấp phần mềm độc hại

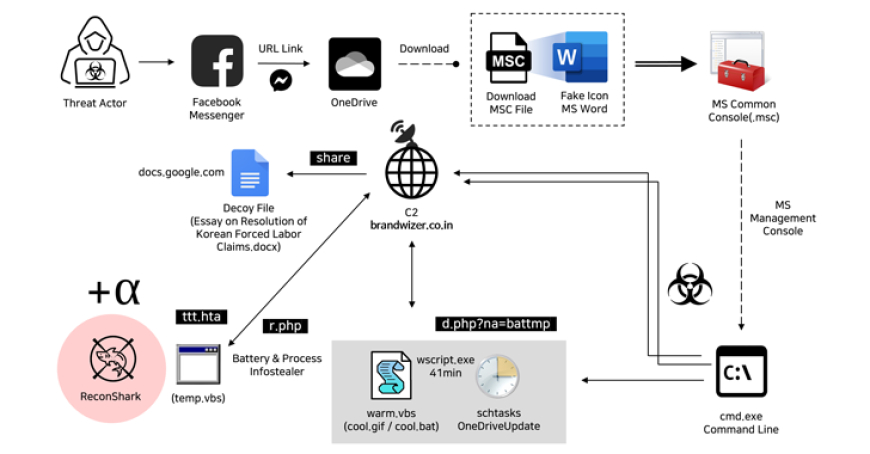

Sơ đồ trên mô tả một kịch bản tấn công mạng có liên quan đến phần mềm độc hại. Dưới đây là phân tích chi tiết về từng bước trong quá trình tấn công:

1. Threat Actor (Kẻ tấn công)

- Kẻ tấn công sử dụng Facebook Messenger để gửi một URL link chứa phần mềm độc hại đến nạn nhân.

2. Facebook Messenger

- Nạn nhân nhận được một tin nhắn chứa liên kết URL và nhấp vào liên kết này.

3. OneDrive

- Liên kết dẫn nạn nhân đến OneDrive, nơi chứa tập tin độc hại (MSC File - Microsoft Common Console File) được ngụy trang thành một tập tin MS Word.

4. Download (Tải xuống)

- Nạn nhân tải về tập tin MSC giả dạng tập tin MS Word này từ OneDrive.

5. Fake Icon MS Word (Biểu tượng MS Word giả)

- Sau khi tải về, nạn nhân mở tập tin giả này, nhưng thực chất nó kích hoạt MSC File, chạy dưới dạng MS Common Console (.msc).

6. MS Common Console (.msc)

- Tập tin MSC này chứa mã độc, được thực thi qua MS Management Console, sử dụng cmd.exe để thực hiện các lệnh hệ thống.

7. Command Line (Dòng lệnh)

- Các lệnh được thực thi qua cmd.exe để tiến hành các hoạt động độc hại trên hệ thống của nạn nhân.

8. Decoy File (Tập tin mồi nhử)

- Một tập tin mồi nhử (thường là một tài liệu không gây nghi ngờ, như một bài luận về vấn đề lao động cưỡng bức) được chia sẻ qua docs.google.com để đánh lạc hướng nạn nhân.

9. C2 (Command and Control) Server

- Tập tin mồi nhử có chứa mã liên kết đến máy chủ điều khiển (C2) tại brandwizer.co.in.

10. ReconShark

- Thông qua liên kết đến C2, mã độc gọi các tệp như "ttt.hta" và "r.php" để thu thập thông tin về pin và các tiến trình của hệ thống.

11. r.php

- Tệp "r.php" được sử dụng để đánh cắp thông tin pin và tiến trình từ hệ thống nạn nhân.

12. d.php?na=battmp

- Gọi mã độc bổ sung từ C2 để thực hiện các tác vụ độc hại, bao gồm việc chạy tệp wscript.exe sau 41 phút, và tạo tác vụ "schtasks" để cập nhật OneDrive độc hại.

13. wscript.exe và schtasks

- Tệp warm.vbs (cool.gif / cool.bat) được thực thi bởi wscript.exe sau 41 phút và lên lịch tác vụ với schtasks để duy trì sự tồn tại của mã độc trên hệ thống.

Quá trình này cho thấy sự tinh vi của một cuộc tấn công mạng, từ việc lừa nạn nhân tải xuống và mở tập tin độc hại, đến việc sử dụng máy chủ điều khiển để thực thi các lệnh độc hại và thu thập thông tin từ hệ thống nạn nhân. Các bước tấn công được che đậy một cách khéo léo thông qua các tập tin mồi nhử và biểu tượng giả mạo, khiến nạn nhân khó nhận ra nguy cơ tiềm ẩn.

Cảm xúc của bạn?

![[Tool] Sử dụng AsvScan để giảm thiểu các cuộc tấn công mạng khi có IOCs](https://quantribaomat.com/uploads/images/202406/image_430x256_667e3a37b171f.webp)

.webp?#)