Phát Hiện Các Lỗ Hổng Bảo Mật Mới Nhất Trong Fortinet, Palo Alto Networks và Cisco - Cách Khắc Phục Ngay Lập Tức

Khám phá các lỗ hổng bảo mật nghiêm trọng trong Fortinet, Palo Alto Networks Expedition và Cisco Nexus Dashboard Fabric Controller. Tìm hiểu cách khắc phục ngay lập tức các lỗ hổng như CVE-2024-23113 và CVE-2024-9463, và bảo vệ hệ thống của bạn trước các cuộc tấn công tiềm ẩn.

Các lỗ hổng bảo mật nghiêm trọng vừa được phát hiện trong các sản phẩm từ Fortinet, Palo Alto Networks và Cisco, gây nguy cơ cao cho hệ thống của bạn nếu không được khắc phục kịp thời. Các lỗ hổng này đã được phát hiện và xếp hạng CVSS cao, trong đó có một số lỗ hổng có điểm 9.9/10, thuộc loại Critical.

Dưới đây là danh sách các lỗ hổng bảo mật (CVE) được phân loại theo hệ điều hành và hãng cung cấp, kèm mô tả chi tiết cho từng lỗ hổng:

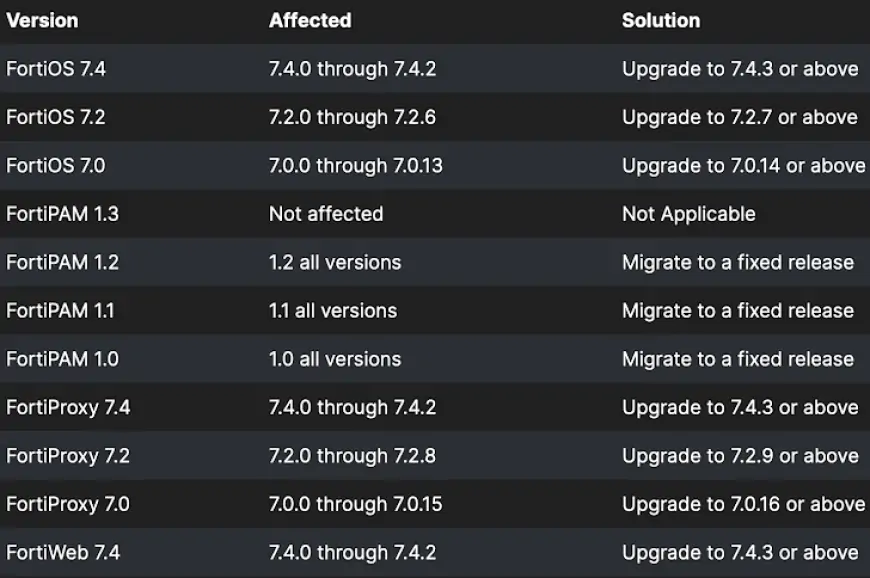

1. Fortinet (FortiOS, FortiPAM, FortiProxy, FortiWeb)

Hệ điều hành/Phần mềm bị ảnh hưởng:

- FortiOS

- FortiPAM

- FortiProxy

- FortiWeb

Lỗ hổng:

- CVE-2024-23113 (CVSS score: 9.8)

- Loại lỗ hổng: Thực thi mã từ xa (Remote Code Execution)

- Mô tả: Lỗ hổng này liên quan đến việc sử dụng chuỗi định dạng được kiểm soát từ bên ngoài (CWE-134) trong daemon fgfmd của FortiOS. Kẻ tấn công từ xa chưa được xác thực có thể lợi dụng lỗ hổng này để thực thi mã hoặc lệnh tùy ý thông qua các yêu cầu đặc biệt.

- Mức độ nghiêm trọng: Critical

- Tình trạng khai thác: Đã được phát hiện đang khai thác trong thực tế.

- Yêu cầu: Các cơ quan chính phủ FCEB cần áp dụng bản vá trước ngày 30/10/2024 để đảm bảo an toàn.

2. Palo Alto Networks (Expedition)

Phần mềm bị ảnh hưởng:

- Expedition (Tất cả các phiên bản trước 1.2.96)

Lỗ hổng:

- CVE-2024-9463 (CVSS score: 9.9)

- Loại lỗ hổng: Tiêm lệnh hệ điều hành (OS Command Injection)

- Mô tả: Lỗ hổng cho phép kẻ tấn công chưa xác thực chạy các lệnh hệ điều hành với quyền root trên hệ thống.

- Mức độ nghiêm trọng: Critical

- CVE-2024-9464 (CVSS score: 9.3)

- Loại lỗ hổng: Tiêm lệnh hệ điều hành (OS Command Injection)

- Mô tả: Lỗ hổng này cho phép kẻ tấn công đã xác thực chạy lệnh hệ điều hành với quyền root.

- Mức độ nghiêm trọng: Critical

- CVE-2024-9465 (CVSS score: 9.2)

- Loại lỗ hổng: SQL Injection

- Mô tả: Cho phép kẻ tấn công chưa xác thực tiết lộ nội dung của cơ sở dữ liệu Expedition.

- Mức độ nghiêm trọng: High

- CVE-2024-9466 (CVSS score: 8.2)

- Loại lỗ hổng: Lưu trữ thông tin nhạy cảm dưới dạng rõ ràng (Cleartext Storage of Sensitive Information)

- Mô tả: Kẻ tấn công đã xác thực có thể tiết lộ tên người dùng, mật khẩu và khóa API firewall đã được tạo ra từ những thông tin xác thực này.

- Mức độ nghiêm trọng: High

- CVE-2024-9467 (CVSS score: 7.0)

- Loại lỗ hổng: Cross-Site Scripting (XSS) phản chiếu

- Mô tả: Cho phép thực thi mã JavaScript độc hại trong ngữ cảnh của trình duyệt người dùng Expedition đã xác thực khi người dùng nhấp vào một liên kết độc hại. Điều này có thể dẫn đến các cuộc tấn công lừa đảo và đánh cắp phiên trình duyệt của người dùng.

- Mức độ nghiêm trọng: Medium

3. Cisco (Nexus Dashboard Fabric Controller - NDFC)

Phần mềm bị ảnh hưởng:

- Nexus Dashboard Fabric Controller (NDFC), phiên bản trước 12.2.2

Lỗ hổng:

- CVE-2024-20432 (CVSS score: 9.9)

- Loại lỗ hổng: Tiêm lệnh (Command Injection)

- Mô tả: Lỗ hổng này liên quan đến việc ủy quyền người dùng không chính xác và thiếu kiểm tra đầy đủ các tham số lệnh. Kẻ tấn công có quyền hạn thấp và được xác thực từ xa có thể thực hiện cuộc tấn công tiêm lệnh vào thiết bị bị ảnh hưởng.

- Mức độ nghiêm trọng: Critical

- Phiên bản vá: Được vá trong phiên bản NDFC 12.2.2. Các phiên bản cũ hơn (11.5 trở về trước) không bị ảnh hưởng.

Để giảm thiểu rủi ro, các doanh nghiệp cần nhanh chóng cập nhật bản vá mới nhất từ các nhà cung cấp. Hạn chế quyền truy cập từ xa và chỉ cho phép người dùng đã được ủy quyền truy cập vào hệ thống. Đồng thời, hãy giám sát các tín hiệu tấn công trong thực tế và thực hiện các biện pháp bảo mật bổ sung khi cần thiết.

Cảm xúc của bạn?

![[Tool] Sử dụng AsvScan để giảm thiểu các cuộc tấn công mạng khi có IOCs](https://quantribaomat.com/uploads/images/202406/image_430x256_667e3a37b171f.webp)

.jpg)